Se ha detectado a nivel global una escalada de secuestros de dominios mediante ataques del tipo Sitting Duck, que ya estaría afectando también al mercado español. No se trata de una práctica nueva, pero se está realizando masivamente por su facilidad y efectividad.

En este artículo te explicamos en qué consisten y qué acciones puedes realizar para prevenirlos.

Qué es un ataque tipo Sitting Duck

El término Sitting Duck (“pato sentado” en inglés) es una analogía usada en informática para referirse a los ataques que explotan situaciones de vulnerabilidad, como sistemas desprotegidos. Cuando un pato está sentado, es una presa fácil, igual que un ordenador sin antivirus, cortafuegos u otras medidas de seguridad.

En qué consiste el secuestro de dominios

El secuestro de dominios se realiza a través de un ataque vector en el sistema de nombres de dominio (DNS) explotando las siguientes vulnerabilidades:

- Servicios DNS autorizados delegados a un proveedor distinto al registrador del dominio.

- Los servidores de nombres autorizados del registro no pueden resolver consultas.

- Explotación del error humano en proveedores DNS autorizados (engañan al proveedor para que facilite datos o realice cambios de configuración).

Los hackers consiguen acceso a los servicios DNS autorizados de los dominios registrados por los titulares legítimos, realizando las modificaciones para que resuelvan a dominios fraudulentos que, generalmente, contienen páginas clonadas o falsas que suplantan la identidad de la marca y que usan para realizar ataques de phishing y otras técnicas fraudulentas.

Sin necesidad de obtener acceso al dominio legítimo o de registrarlo, acceden a dominios históricamente bien reputados y legítimos que incrementan el éxito de sus estafas a usuarios.

Cómo se hace el hacker con el control de DNS

Habitualmente, dirigen el ataque a servicios DNS autorizados expirados de dominios anteriormente en uso que, hoy, la empresa mantiene registrados, pero en desuso. Este escenario no excluye el caso de dominios registrados a nivel preventivo que no estén en uso.

Veamos un ejemplo:

- La Marca tiene registrado el dominio marca.com con sus servicios DNS autorizados correspondientes (con el mismo proveedor o distinto).

- La Marca ya no usa marca.com, pero lo mantiene registrado. Sin embargo, los servicios DNS autorizados del dominio expiran.

- El Hacker crea una cuenta en el proveedor de servicios DNS suplantando la identidad de la Marca y reclama los servicios DNS autorizados del dominio marca.com.

- El Hacker accede a la configuración de los servicios DNS autorizados, que cambia para que resuelvan a una página fraudulenta.

- Marca no tiene acceso a los servicios DNS autorizados del dominio, que resuelve a una página que no es suya.

Expansión y modus operandi

A pesar de no ser una novedad, los ataques Sitting Duck han aumentado significativamente en los últimos años, sobre todo en relación con el secuestro de dominios.

Desde 2018, más de 35.000 dominios han sido secuestrados mediante este método. Lo que hace que estos ataques sean especialmente preocupantes es su simplicidad, eficacia y dificultad de detección, puesto que permite a los atacantes tomar control de dominios activos sin necesidad de acceder a la cuenta del propietario legítimo.

Se calcula que actualmente hay más de un millón de dominios potencialmente vulnerables a este tipo de ataques a nivel global.

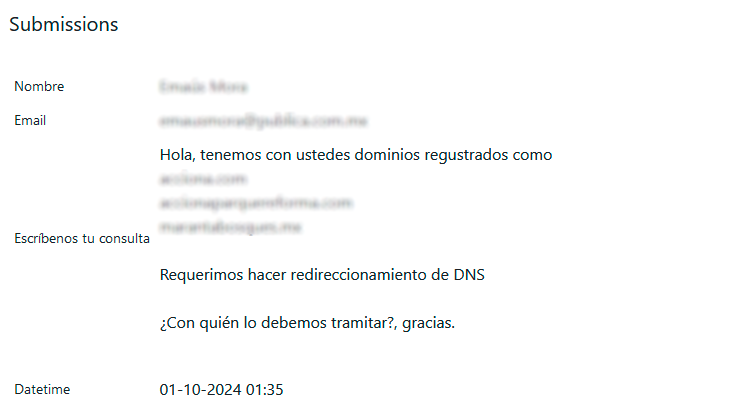

Algo a destacar es la expansión de estos ataques también a dominios y DNS activos, incluso dominios principales de las marcas, lo que demuestra su efectividad. En estos casos, vemos una sofisticación mediante ingeniería social con la que se busca un contexto realista con el que propiciar el error humano. Por ello, estos ataques se realizan por distintos canales de comunicación a la vez: teléfono, chat, email, formulario web…

Una táctica habitual es la de hacerse pasar por un proveedor de la marca (una agencia de Marketing que realiza o gestiona algún proyecto para la marca o su proveedor de TI) y reclama un acceso en su nombre. Utilizan páginas reales clonadas como tapadera (para

que parezca todo legítimo y no levante sospecha a simple vista).

Veamos un ejemplo real enviado a través de un formulario web:

Perfiles de riesgo: ¿quién debe tomar medidas?

Aunque los recientes análisis realizados por expertos en Ciberseguridad apuntan que estos ataques se realizan a todos los perfiles de empresa y AAPP, basándonos en las vulnerabilidades explotadas históricamente por este tipo de ataques, hemos definido distintos perfiles de riesgo, pero en ningún caso excluyentes, como referencia:

🟥 Muy alto riesgo

- Perfil gran empresa y AAPP estatal.

- Tiene dominios registrados hace 10 años o más.

- Tiene Servicios DNS autorizados con proveedores que ofrecen cuentas gratuitas.

- Tiene DNSs autorizados expirados.

- Tiene DNS autorizado sin autorenovación.

🟧 Alto riesgo

- Mediana y pequeña empresa, AAPP local y regional.

- Tiene dominios registrados hace 10 años o más.

- Tiene Servicios DNS autorizados con proveedores que ofrecen cuentas gratuitas.

- Tiene DNSs autorizados expirados.

- Tiene DNS autorizado sin autorenovación.

- Gran empresa y AAPP estatal:

- Tiene dominios registrados hace 10 años o más.

- Tiene DNSs autorizados expirados.

- Tiene DNS autorizado sin autorenovación.

🟨 Riesgo medio

- Cualquier perfil de organización.

- Dominios de menos de 10 años.

- Tiene DNSs autorizados expirados.

- Tiene DNS autorizado sin autorenovación.

No debemos pasar por alto que este tipo de ataques ya no se realizan únicamente en dominios secundarios o con DNS expirados, por lo que recomendamos extremar las precauciones en cualquier caso, independientemente del perfil que cumplamos.

¿Cómo proteger tu organización? Recomendaciones a corto plazo

Aconsejamos encarecidamente realizar estas acciones a corto plazo para detectar vulnerabilidades y solucionarlas preventivamente:

- Revisar los dominios registrados y sus DNS delegadas para detectar servicios DNS autorizados expirados y renovarlos.

- Solucionar otros problemas de delegación, como configuraciones erróneas o desactualizadas.

- Revisar todas las configuraciones de dominios, especialmente registrados hace 10 años o más.

- Actualizar la información de contacto y permisos relativos a dominios para descartar accesos ilegítimos.

- Contacta con tu proveedor de servicios DNS para confirmar los protocolos de autenticación ante solicitudes que requieran permisos especiales.

- Activar Registry Lock para fortalecer el bloqueo ante cambios fraudulentos en los servidores DNS.

Medidas de prevención y mitigación de riesgos

Asimismo, recomendamos implementar medidas de prevención, anticipación y detección de potenciales ciberataques y acciones fraudulentas:

- Servicios gestionados para dominios y certificados: nuestros servicios de gestión de carteras evitan la expiración y cancelación errónea de dominios y certificados, eliminando estados de inseguridad y la liberación de dominios. Además, mantiene actualizada la información de contacto y permisos.

- Brand Audit: conoce cuántos dominios registrados y disponibles contienen tu marca para detectar potenciales vulnerabilidades a tiempo y aplicar medidas de bloqueo y registro preventivo.

- Monitorización de dominios: detecta el registro de nombres de dominio o cambios en dominios existentes registrados por terceros y que contienen la marca, detectando y anticipando potenciales ataques de phishing.

- Monitorización de contenidos: detecta contenidos en los que se menciona la marca en páginas de terceros, identificando fraude potencial como la clonación de páginas web legítimas.

- Vigilancia de dominios: controla los dominios que hemos cancelado o que han sido registrados por terceros para saber en todo momento qué uso se hace de ellos, detectando a tiempo ataques de phishing u otras infracciones.

¿Necesitas ayuda con un dominio o contenido fraudulentos?

Escríbenos con tu consulta, nos pondremos en contacto contigo pronto.